El proveedor español Orange fue víctima de un ataque a su enrutamiento BGP a principios de este año. Según informes de los círculos de seguridad, un atacante utilizó la cuenta insegura del proveedor de servicios de telecomunicaciones en el registro europeo de direcciones IP RIPE para almacenar nuevas rutas. Como resultado, el tráfico de Internet para los clientes de Orange cayó.

Anuncio

El miércoles por la noche de esta semana, los primeros observadores informaron del ataque en las carreteras de Orange. Según el experto en seguridad Kevin Beaumont, un atacante lo consiguió Orange se hace cargo del tráfico a al menos un bloque de direcciones IP /12 (es decir, máscara de red 255.240.0.0).

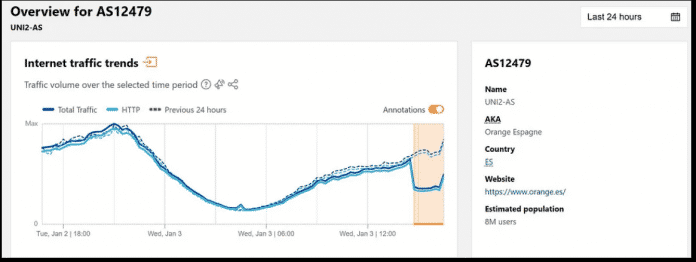

El tráfico de Orange cayó drásticamente después de que los atacantes se apoderaran de sus direcciones IP.

(Imagen: Kevin Beaumont/X)

Para el tráfico de Internet a las direcciones afectadas, el atacante, que se quejó a través de Twitter, simplemente presentó nuevos certificados de origen de ruta (ROA).

Los ROA son parte del sistema de infraestructura de clave pública de recursos (RPKI). RPKI se introdujo específicamente para evitar la redirección de rutas BGP de red que antes eran completamente inseguras. Ahora se verifican los ROA para determinar si quienes registran una ruta a ciertos bloques de IP también son los propietarios correctos.

Por la puerta principal

Sin embargo, los certificados de ruta son de poca utilidad si los propietarios no protegen adecuadamente el acceso a su cuenta RIPE. Varios informes, incluida información del atacante, muestran que simplemente se hizo cargo de la cuenta de Orange en el registro de direcciones europeo RIPE. Los titulares de direcciones lo utilizan para administrar sus direcciones IP y números AS necesarios para los anuncios BGP.

El atacante lo tuvo fácil con una contraseña débil («ripeadmin») y la falta de autenticación de dos factores. Parece que recibió esta información de una base de datos de contraseñas e inicios de sesión robados que ha estado en línea desde el verano pasado.

En la oficina de RIPE a tiempo completo, el RIPE NCC, respondieron Además de restablecer los derechos de acceso de Orange, hemos pedido a todos los titulares de direcciones que utilicen absolutamente la autenticación de dos factores, que es posible desde hace varios años.

¿Sigue siendo apropiado eliminar la autenticación de dos factores en el futuro?

El director general de RIPE NCC, Hans Petter Holen, anunció también que actualmente está comprobando si hay otras cuentas afectadas. Ahora que se conoció el incidente, dijo Beaumont, espera más ataques utilizando este modus operandi. Y añadió: «Actualmente hay miles de credenciales para cuentas de access.ripe.net en sitios de robo de información, y es prácticamente posible que se repitan contra organizaciones e ISP en toda Europa».

Aún está pendiente una respuesta a una solicitud de RIPE NCC con respecto a otras cuentas afectadas o amenazadas y un posible requisito para proteger las cuentas RIPE con autenticación de dos factores en el futuro. La España Naranja escapó con un ojo morado; Al parecer, el atacante sólo quería exponer al proveedor.

(dmk)

«Geek de la televisión amigable con los hipster. Pionero de las redes sociales de toda la vida. Fanático de los viajes profesionales».

También te puede interesar

-

Ucranianos abren el primer campamento infantil LGBTQ+ del mundo

-

¡Las princesas europeas no las incluimos en los grupos de WhatsApp!

-

Ya han comenzado los cuartos de final contra España: imágenes de la proyección pública en Gmünd

-

Resultados AAA “TripleManía XXXII: Ciudad de México” de la Ciudad de México, Distrito Federal, México del 17 de agosto de 2024

-

¡Las vacaciones de las chicas se convierten para las chicas de Turingia en un viaje infernal! “Estaba realmente asustado”