Han surgido detalles de una vulnerabilidad ahora parcheada en Google Chrome y en los navegadores basados en Chromium que, si se explota con éxito, podría haber permitido que se desviaran archivos que contienen datos confidenciales.

«El problema era la forma en que el navegador interactuaba con enlaces simbólicos al procesar archivos y directorios», dijo Ron Masas, investigador de Imperva. me ha dicho. «Específicamente, el navegador no pudo verificar correctamente si el enlace simbólico apuntaba a una ubicación a la que no se pretendía acceder, lo que permitió el robo de archivos confidenciales».

Google caracterizó el problema de gravedad media (CVE-2022-3656) como un caso de validación de datos insuficiente en el sistema de archivos, lanzamiento parches para esto en las versiones 107 y 108 lanzadas en octubre y noviembre de 2022.

Denominada SymStealer, la vulnerabilidad, en esencia, está relacionada con un tipo de debilidad conocida como seguimiento de enlace simbólico (también conocido como enlace simbólico), que ocurre cuando un atacante abusa de la función para eludir las restricciones del sistema de archivos de un programa para operar en archivos no autorizados.

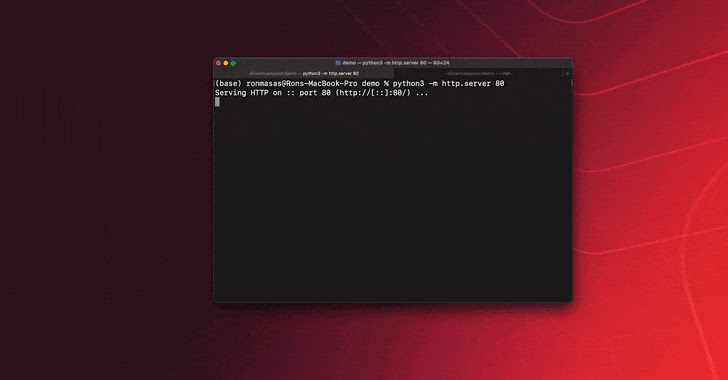

de imperva un análisis del mecanismo de administración de archivos de Chrome (y por extensión de Chromium) descubrió que cuando un usuario arrastraba y soltaba directamente una carpeta en un elemento de entrada de archivoel navegador resolvió todos los enlaces simbólicos recursivamente sin presentar ninguna advertencia.

En un ataque hipotético, un actor de amenazas podría engañar a una víctima para que visite un sitio web falso y descargue un archivo ZIP que contenga un enlace simbólico a un archivo o carpeta valioso en la computadora, como claves de billetera e información de identificación.

Cuando el mismo archivo de enlace simbólico se carga en el sitio web como parte de la cadena de infección, por ejemplo, un servicio de billetera criptográfica que solicita a los usuarios que descarguen sus claves de recuperación, la vulnerabilidad podría explotarse para obtener acceso al archivo real que almacena la frase clave que atraviesa. el enlace simbólico.

Para hacerlo aún más confiable, una prueba de concepto (PoC) diseñada por Imperva usa trucos de CSS para cambiar el tamaño del elemento de entrada del archivo para que la descarga del archivo se active independientemente de dónde se coloque el archivo en la página, habilitando efectivamente la información. robo.

“Los piratas informáticos se dirigen cada vez más a personas y organizaciones que poseen criptomonedas porque estos activos digitales pueden ser muy valiosos”, dijo Masas. «Una táctica común utilizada por los piratas informáticos es explotar vulnerabilidades en el software […] para obtener acceso a las billeteras criptográficas y robar los fondos que contienen».

«Emprendedor. Aficionado incurable al twitter. Gamer. Aficionado apasionado de la cerveza. Practicante de la web. Estudiante típico».

También te puede interesar

-

La red social Butterflies AI agrega una función que te convierte en un personaje de IA

-

Capture cada momento como un profesional con la cámara más potente del Galaxy Z Flip hasta el momento – Samsung Newsroom México

-

Epiroc lanza un nuevo equipo de perforación de producción de pozos largos

-

Caroline Doherty está satisfecha con los resultados del Leaving Cert de los estudiantes de Moville

-

En imágenes: gran revuelo en la jornada de puertas abiertas de los apicultores de Laois – Página 1 de 9