Un investigador de seguridad recibió una recompensa por errores de $ 107,500 por identificar problemas de seguridad en los parlantes inteligentes de Google Home que podrían explotarse para instalar puertas traseras y convertirlas en dispositivos electrónicos de escucha.

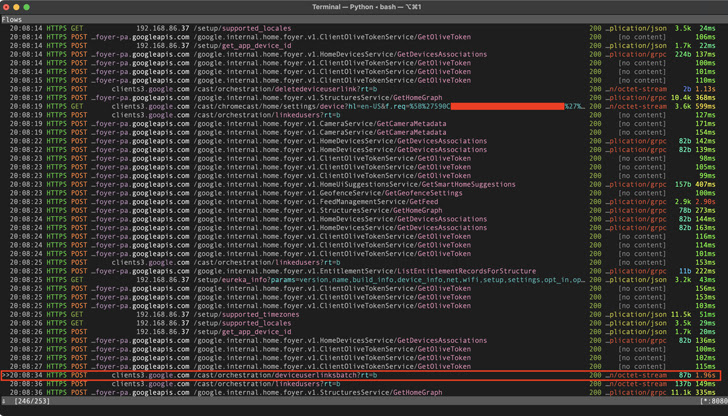

Las fallas «permitieron que un atacante inalámbrico cercano instalara una cuenta de ‘puerta trasera’ en el dispositivo, lo que le permitía enviar comandos de forma remota a través de Internet, acceder a la transmisión de su micrófono y realizar solicitudes HTTP arbitrarias en la LAN de la víctima», dijo el investigador. , cuyo nombre es Matt, revelado en un artículo técnico publicado esta semana.

Al realizar tales solicitudes maliciosas, no solo la contraseña de Wi-Fi podría estar expuesta, sino que también podría proporcionar al adversario acceso directo a otros dispositivos conectados a la misma red. Tras la divulgación responsable el 8 de enero de 2021, Google resolvió los problemas en abril de 2021.

El problema, en pocas palabras, tiene que ver con cómo se puede explotar la arquitectura de software de Google Home para agregar una cuenta de usuario de Google no autorizada al dispositivo de automatización del hogar de un objetivo.

En una cadena de ataque detallada por el investigador, un actor malicioso que busca espiar a una víctima puede engañar a la persona para que instale una aplicación de Android maliciosa que, al detectar un dispositivo Google Home en la red, emite solicitudes HTTP Stealth para vincular la cuenta de un atacante. al dispositivo de la víctima.

Llevando las cosas un poco más arriba, también resultó que al organizar una Ataque de desautenticación Wi-Fi forzar a un dispositivo Google Home a desconectarse de la redEs posible que el dispositivo deba ingresar al «modo de configuración» y crear su propia red Wi-Fi abierta.

El actor de amenazas puede entonces conectarse a la red de configuración del dispositivo y pedir detalles como nombre del dispositivo, cloud_device_id y certificado, y utilícelos para vincular su cuenta al dispositivo.

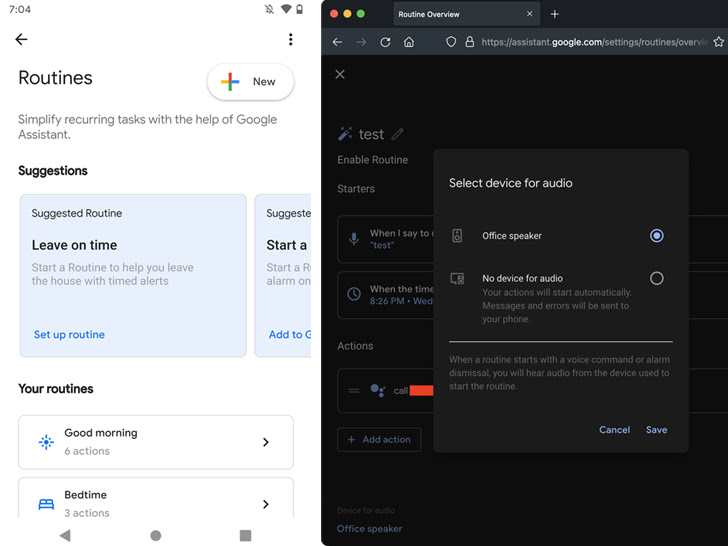

Independientemente de la secuencia de ataque empleada, un proceso de vinculación exitoso le permite al adversario aprovechar Rutinas de inicio de Google baje el volumen a cero y llamar a un número de teléfono específico en cualquier momento para espiar a la víctima a través del micrófono del dispositivo.

«Lo único que la víctima puede notar es que los LED del dispositivo se vuelven azules fijos, pero probablemente supongan que está actualizando el firmware o algo así», dijo Matt. «Durante una llamada, los LED no parpadean como lo hacen normalmente cuando el dispositivo está escuchando, por lo que no hay indicación de que el micrófono esté encendido».

Además, el ataque puede extenderse para realizar solicitudes HTTP arbitrarias dentro de la red de la víctima e incluso leer archivos o introducir cambios maliciosos en el dispositivo vinculado que se aplicarían después de un reinicio.

Esta no es la primera vez que estos métodos de ataque se han diseñado para espiar en secreto a objetivos potenciales a través de dispositivos activados por voz.

En noviembre de 2019, un grupo de académicos filtró una técnica llamada Controles de iluminaciónque se refiere a una vulnerabilidad de Pastillas MEMS que permite a los atacantes inyectar de forma remota comandos inaudibles e invisibles en asistentes de voz populares como Google Assistant, Amazon Alexa, Facebook Portal y Apple Siri usando luz.

«Emprendedor. Aficionado incurable al twitter. Gamer. Aficionado apasionado de la cerveza. Practicante de la web. Estudiante típico».

También te puede interesar

-

La red social Butterflies AI agrega una función que te convierte en un personaje de IA

-

Capture cada momento como un profesional con la cámara más potente del Galaxy Z Flip hasta el momento – Samsung Newsroom México

-

Epiroc lanza un nuevo equipo de perforación de producción de pozos largos

-

Caroline Doherty está satisfecha con los resultados del Leaving Cert de los estudiantes de Moville

-

En imágenes: gran revuelo en la jornada de puertas abiertas de los apicultores de Laois – Página 1 de 9